David Marugán, consultor de seguridad especializado en radiocomunicaciones y director en Titanium Industrial Security, analiza para RFI el inédito operativo detrás de las explosiones de dispositivos de comunicación pertenecientes a miembros de Hezbolá que dejaron 37 muertos en dos días. RFI: ¿Por qué los miembros del Hezbolá usan beepers [también llamados pagers o buscapersonas] para comunicarse y no teléfonos móviles?David Marugán: Hace unos meses, el líder del Hezbolá, Hasán Nasralá, indicó que se alejaran de las comunicaciones a través de dispositivos móviles porque estos, como todo el mundo sabe, ofrecen una superficie de ataque tremenda para temas de espionaje, para que algún servicio de inteligencia pues intercepte tus comunicaciones, geolocalice el terminal, por ejemplo. Entonces fue una maniobra para ir a una tecnología menos sofisticada, más antigua, más sencilla. Y estos beepers solo reciben mensajes, es decir, solo reciben a través de una frecuencia de radio y de un protocolo determinado, box o flex o el protocolo que sea. Esto serviría para movilizar a elementos de Hezbolá sin tener que estar conectado a una torre de telefonía o sin tener que utilizar un smartphone. De esta forma, con esta tecnología antigua, podrían estar recibiendo mensajes y órdenes sin exponerse a esa superficie de ataque que supone hoy en día tener un smartphone conectado a internet. Quizás por eso, el servicio que haya perpetrado este ataque ha dado justo en el talón de Aquiles, logrando precisamente lo contrario de lo que se pretendía, que era mejorar la seguridad operacional de este grupo.RFI: Por el momento no se sabe muy bien cómo han explotado esos dispositivos, si hay carga explosiva o si se recalienta la batería. Se ha hablado de varias opciones, pero ¿cómo se puede hackear o manipular un beeper o un walkie-talkies para que explote? David Marugán: Hackear es tomar el control de los dispositivos sin ninguna manipulación previa física del dispositivo. Tomar el control de todos estos dispositivos de forma remota y hacerlos estallar de la forma que hemos visto, a mí se me antoja harto complicada porque, además, sin ser yo un experto en explosivos, las explosiones que se ven en las imágenes, parecen un artefacto explosivo, no una típica deflagración de una batería como las que podrían utilizar. Estos dispositivos han causado, según las fotos o videos, si son ciertos, daños tremendos en algunos casos. Yo he visto superficies de madera, por ejemplo, de varias capas con un grosor importante perforadas, o sea, parece más un explosivo. Esto podría indicar la manipulación del dispositivo. Hay muchas maneras de manipular dispositivos, sea un beeper o un walkie-talkies, pero yo entiendo que es necesaria una manipulación física.RFI: Si elegimos la hipótesis de la manipulación de los dispositivos durante la cadena de fabricación y de suministros, ¿la activación de la carga se hace a distancia?David Marugán: Sí, evidentemente. Como con cualquier bomba. Esto no es nuevo, ya se ha producido. Recordemos, por ejemplo, en 1996, el caso de uno de los líderes de Hamás que se apodaba ‘El ingeniero’, que era el responsable de la creación de artefactos explosivos. Precisamente se le envió un teléfono a través de un contacto de confianza, supuestamente a través de un amigo. Cuando respondió a una llamada le explotó en la cara y falleció. Lo que a mí me parece bastante complejo es una operación tan complicada de intervención en la cadena de suministro con tantos dispositivos y que además se pueda haber hecho tanto en origen, como en la propia logística o en intermediarios. Eso es lo que no conocemos. En el caso de las explosiones de walkie-talkies de la marca ICOM, la empresa japonesa acaba de emitir un comunicado en su página web oficial desmarcándose y diciendo que esos walkie-talkies hace diez años que no los fabrican, que ellos no ven el holograma de autenticidad de las baterías en las fotos que se han mostrado en redes sociales y que, por tanto, ellos pasan todos los controles de seguridad que solo fabrican en Japón. En resumen, se desmarcan del tema porque no reconocen estos equipos como genuinos desde la fábrica de ICOM. También habrá que estudiar seguramente dispositivos que no hayan detonado para analizar cuál puede haber sido esa modificación o esa activación remota. De qué forma se ha producido Un beeper se comunica a través de radio. Entonces, si se ataca directamente al dispositivo tiene que ser a través de una frecuencia de radio. En este caso, los modelos que se han anunciado como que participaban en estas explosiones son de un modelo que recibe en UHF. Tendría que ser activado a través de alguna señal de radio que previa modificación probablemente, pues tuviera el efecto deseado o bien que tuviera inserto o tuviera un implante que provocara a modo de interruptor la detonación de una carga explosiva anexa a la batería. Hay muchas cosas que me gustaría saber. Cómo ha detonado o cómo se ha producido la comunicación entre estos dispositivos de forma remota, si ha sido a través de un emisor en tierra, de aire, por ejemplo, podría haber un sistema de guerra electrónica que pudiera mandar incluso desde los satélites, señales de radio. Me gustaría saber las dimensiones geográficas, detalles que serían muy importantes para poder analizar un poco más seriamente cómo se ha producido la detonación a nivel técnico y cómo se ha manipulado los dispositivos en caso de que estuvieran manipulados.RFI: ¿Quién tiene la capacidad para hacer este tipo de cosas? ¿Son los servicios de inteligencia?David Marugán: Si de verdad se ha atacado a la cadena de suministro tanto en origen como en otra parte, se necesitan tener unos medios, unos recursos y una planificación que no se improvisa, y estar hecha por personas que saben muy bien lo que están haciendo. Así que un servicio de inteligencia o un actor estatal sería lo más lógico.RFI: Como decía usted, en 1996, un miembro del Hamás murió al explotar un móvil que la había proporcionado un contacto, pero ¿hay algún antecedente de un ataque de tal magnitud como el dirigido a los miembros del Hezbolá?David Marugán: Que yo sepa no. Siempre intento hacer una analogía que no tiene nada que ver con este caso, por otra parte, pero sí que, a nivel de dimensión, para entender un poco las dimensiones de este tipo de operaciones, sería el caso del ‘Cryptoleaks’. Había una empresa suiza que fabricaba máquinas de cifrado para servicios diplomáticos y servicios de inteligencia. Llevaba muchos años y vendía, como país neutral, a casi 140 países, prácticamente a todo el mundo, excluyendo la Unión Soviética, creo recordar y a China, pero había países como Irán, por ejemplo, que compraban estas máquinas de cifrado por donde todos los cables diplomáticos y toda la información confidencial pasaba. Hace muy pocos años, se descubrió que en realidad esta empresa estaba participada íntegramente por la CIA. Se reveló que realmente esta empresa fue adquirida por los servicios de inteligencia occidentales, no solo por la CIA de Estados Unidos, también se habló del BND alemán. Al final llegó a poseer la empresa la CIA y modificó estas máquinas de cifrado para debilitar el algoritmo de cifrado, debilitar su seguridad y poder inspeccionar y poder interceptar todo el tráfico cifrado que estos países emitían. Fue una de las mayores operaciones de inteligencia de señales que se ha hecho en la historia y que poca gente conoce. Realmente es una operación de dimensiones descomunales. Un servicio de inteligencia puede hacer muchas cosas.RFI: ¿Se quedó sorprendido, usted como experto, cuando salió la noticia de estas explosiones masivas y coordinadas?David Marugán: A mí me sorprendió, quizá no tanto que ocurriera la explosión de un dispositivo electrónico, porque ya digo que esto ha ocurrido y, de hecho, por ejemplo, como curiosidad diré que walkie talkies, por ejemplo, de diferentes marcas y de bajo coste, se han utilizado, en Siria y en otros lugares en conflicto bélico para detonar cargas explosivas, pero no para detonar el dispositivo, sino para que detonara a través del dispositivo. Pero a esta escala, con esta previsión y si se confirma luego que ha habido un ataque en cadena de suministro, me parece que estamos ante algo de una complejidad inimaginable, más que nada por la magnitud, por la coordinación y por el número de artefactos que se ha conseguido detonar.

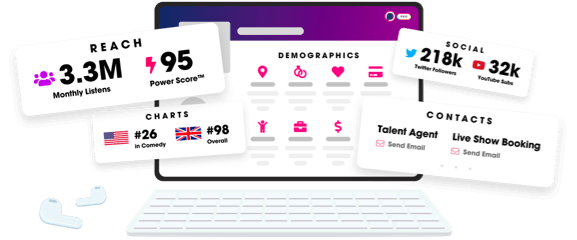

Unlock more with Podchaser Pro

- Audience Insights

- Contact Information

- Demographics

- Charts

- Sponsor History

- and More!

- Account

- Register

- Log In

- Find Friends

- Resources

- Help Center

- Blog

- API

Podchaser is the ultimate destination for podcast data, search, and discovery. Learn More

- © 2024 Podchaser, Inc.

- Privacy Policy

- Terms of Service

- Contact Us